В сфере информационных технологий, Конечная точка(терминал) — это термин, используемый для обозначения устройств, которые могут подключаться к сети, таких как персональные компьютеры, смартфоны, принтеры, устройства IoT или маршрутизаторы. Так Что такое конечная точка?, и какую роль он играет в современных компьютерных системах? Вместе Антидетект Браузер Хидемиум Более подробную информацию читайте в статье ниже.

1. Что такое конечная точка?

Проще говоря,Конечная точка это конечная точка в сети, где устройства или приложения подключаются для передачи и получения данных. К таким устройствам относятся настольные компьютеры, ноутбуки, мобильные устройства, принтеры, маршрутизаторы и многие другие устройства, способные взаимодействовать по сети.

В корпоративной среде Endpoint действует не только как точка доступа, но и как один из самая уязвимая цель извне. Поэтому реализация Безопасность конечных точек имеет первостепенное значение. Эти решения часто включают безопасность центров обработки данных, конечных точек и отдельных рабочих пространств.

>>> Узнать больше: Что такое порт? Роль и точная классификация

2. Основные компоненты системы Endpoint

Система Endpoint на предприятии — это не просто терминальное устройство, но и набор важных компонентов, которые поддерживают подключение, безопасность и управление информацией во всей ИТ-экосистеме. В частности, включая:

Центр обработки данных: Включая серверы, устройства хранения данных и системы баз данных, где хранятся и обрабатываются большие объемы информации, что играет ключевую роль в обеспечении безопасности предприятия.

Специализированное оборудование: Включая POS-терминалы, банкоматы, медицинское оборудование… Эти устройства не только выполняют специализированные функции, но и помогают передавать данные в центральную систему.

Конечная точка рабочего места: Такие устройства, как ноутбуки, ПК или мобильные устройства, используемые для повседневной работы, необходимо тщательно защищать от рисков, связанных с вредоносными программами или несанкционированным доступом.

Мобильная конечная точка: Смартфоны, планшеты... не только служат для связи, но и хранят внутренние данные, требуя строгих мер управления и безопасности.

API и RESTful API: Это интерфейс прикладного программирования, который позволяет различному программному обеспечению взаимодействовать друг с другом. В частности, API Restful Использование протокола HTTP для эффективного обмена данными очень важно в современных веб-платформах и мобильных приложениях.

>>> Узнать больше:Что такое шлюз? Узнайте больше о сетевых шлюзах

3. Что такое конечная точка API? Как она работает и общие примеры

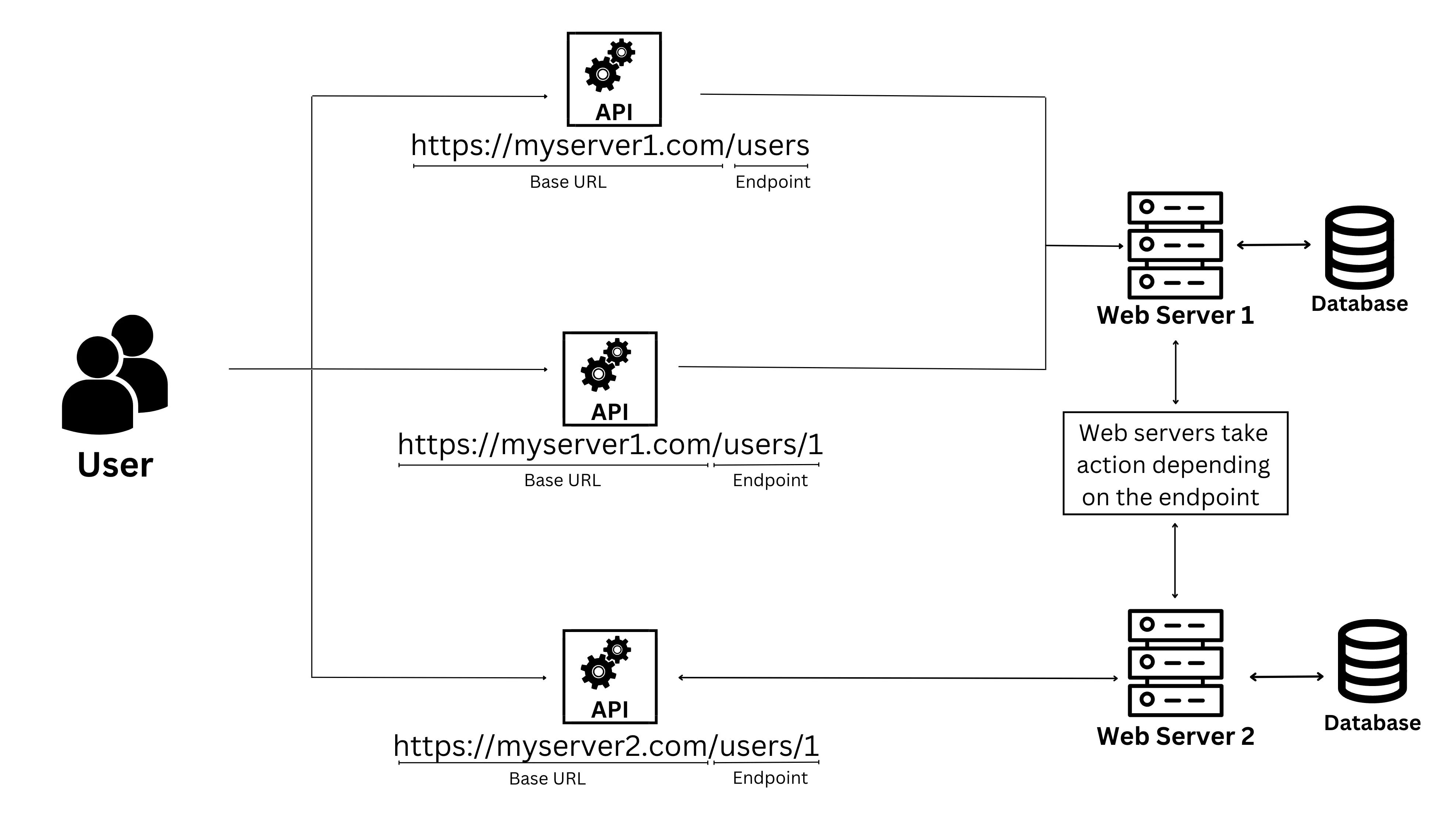

API конечной точки это точка соединения между приложением и сервером, куда отправляются запросы для получения данных или выполнения действий через Интерфейс (API - Application Programming Interface) Другими словами, каждая конечная точка — это URL-адрес, представляющий определенный ресурс на сервере, к которому API может получить доступ.

В технической документации программисты часто предоставляют список конечных точек, чтобы помочь пользователям получить доступ к данным и использовать их. Некоторые типичные примеры:

API Твиттера

Получить содержимое определенного твита:

https://api.twitter.com/2/tweets/{id}Получайте данные о твитах в реальном времени:

https://api.twitter.com/2/tweets/search/stream

API Spotify

Получить информацию об альбоме:

https://api.spotify.com/v1/albums/{id}Следите за плейлистом:

https://api.spotify.com/v1/playlists/{playlist_id}/followers

API YouTube

Получить список видео:

https://www.googleapis.com/youtube/v3/videos

Как Мост между системой и приложением, Endpoint API делает передачу данных более гибкой, быстрой и эффективной. Это не только поддерживает интеграцию услуг, но и служит основой для автоматизации в современной цифровой среде.

>>> Узнать больше: Что такое порт 443? Его роль и использование в интернет-безопасности

4. Важность API конечной точки в технологической экосистеме

Endpoint API играет ключевую роль в подключении и интеграции программных систем. Вот причины, по которым Endpoint API является незаменимым элементом в разработке технологий:

🔹Повышенная гибкость и совместимость:

Конечные точки позволяют службам и приложениям быстро обмениваться данными через Интернет, способствуя повышению производительности труда.🔹Эффективная системная интеграция:

Помогает объединить различные платформы в синхронизированную экосистему, облегчая управление и эксплуатацию.🔹Расширенное развитие услуг:

Компании могут использовать функции и данные существующих платформ, тем самым расширяя возможности новых продуктов или услуг.🔹Безопасность данных и контроль доступа:

API конечной точки поддерживает контроль доступа, помогая защитить ресурсы от рисков информационной безопасности.🔹Поддержка новых технологических приложений:

API играют важную роль в интеграции таких решений, как искусственный интеллект (ИИ) и виртуальная реальность (VR), в бизнес-операции.🔹Улучшение пользовательского опыта:

Благодаря гибкому подключению API помогают персонализировать контент и оптимизировать взаимодействие с клиентами.

Извлеките из этого максимум пользы API конечной точки Это не только улучшает интеграцию системы и эксплуатационные возможности, но и открывает возможности для инноваций, разработки продуктов и расширения рынка в эпоху Индустрии 4.0.

5. Эффективный процесс использования API конечной точки при разработке приложений

Чтобы максимально раскрыть потенциал API конечной точки, предприятия и программисты должны следовать методическому процессу внедрения, от настройки до фактической эксплуатации. Ниже приведены важные шаги, которые помогут API работать стабильно и безопасно.

5.1 Как работают конечные точки в системе API

В экосистеме интеграции API,конечная точка действует как мост между клиентом и сервером. Когда клиент отправляет запрос через определенный URL, сервер получает, обрабатывает и возвращает соответствующий ответ.

Каждый запрос должен сопровождаться HTTP-метод соответствующий ПОЛУЧАТЬ, ПОЧТА, ПОМЕЩАТЬ, УДАЛИТЬ, вместе с заголовок содержит метаданные и подробное содержание. На практике конечные точки часто делятся навыделенный контроллер нравиться UserController, КатегорииКонтроллер хороший PlacesController, помогает четко организовать ресурсы, легко расширять и поддерживать.

Правильная конфигурация конечной точки не только обеспечивает бесперебойный поток данных между клиентом и сервером, но и улучшает Безопасность API, минимизировать ошибки и оптимизировать общую производительность системы.

5.2 Некоторые наглядные примеры конечных точек API

Конечная точка это конкретная точка доступа для операций отправки или получения данных через API. Например, с запросом ПОЛУЧИТЬ/ресурсы,ПОЛУЧАТЬ это метод HTTP, и/ресурсы— это адрес конечной точки, указывающий на ресурс, который необходимо обработать.

Некоторые типичные примеры конечных точек:

ПОЛУЧИТЬ /ресурсы – Получите список ресурсов, при необходимости поддерживая пагинацию.

ПОЛУЧИТЬ /ресурсы/X – Извлекает данные для определенного ресурса с идентификатором X.

ПОЛУЧИТЬ /ресурсы/X,Y,Z – Получить несколько записей по списку идентификаторов.

ПОЛУЧИТЬ /места/X/пользователи – Получите список пользователей в локации X.

ПОЛУЧИТЬ /пользователи/X/места – Перечислите все места, которые посетил пользователь X.

ПОЛУЧИТЬ /пользователи/X/вместо/Y – Запрос на основе условий пользователя X и местоположения Y.

Пример из реальной жизни: Разработчик, который хочет получить данные из бизнес-аккаунта Instagram, может использовать API графика Instagram Для запроса показателей через определенную конечную точку, помогая анализировать эффективность аккаунта.

6. Лучшие решения по защите конечных точек, которые обычно используются сегодня

Столкнувшись с ростом угроз кибербезопасности, многие организации и предприятия заблаговременно развернули Решение для защиты конечных точек для защиты конечных точек и критических данных. Вот некоторые высоко оцененные и широко используемые сегодня платформы безопасности конечных точек:

6.1. Microsoft Defender для конечной точки

Microsoft Defender для конечной точки это решение безопасности, которое глубоко интегрируется с операционной системой Windows, обеспечивая эффективный мониторинг, обнаружение и предотвращение угроз. Благодаря поведенческой антивирусной технологии система может автоматически анализировать и обрабатывать риски на ранней стадии.

Кроме того, платформа также имеет централизованную панель управления, помогающую администраторам отслеживать и оперативно реагировать на инциденты. Тесно интегрированный с такими службами, как Defender ATP, Office 365, Azure и Active Directory, Microsoft Defender создает комплексную экосистему безопасности для предприятий.

6.2. Безопасность конечных точек ESET

ESET Endpoint Security Предоставляет мощные решения для облачной безопасности, которые помогают предотвратить вредоносные программы, программы-вымогатели и сложные атаки. Благодаря центральной консоли, поддерживающей до 21 языка, ESET позволяет вам контролировать и управлять всей вашей системой из одного интерфейса.

Стабильность, высокая производительность и гибкое развертывание — вот почему ESET является надежным выбором для многих международных компаний.

6.3. Kaspersky Endpoint Security

Касперский Предоставить ряд решений защита терминала подходит для организаций всех размеров. Расширенные версии, такие как Безопасность Облако Плюс и Безопасность для бизнеса Advanced Интегрирует расширенные функции, такие как автоматическое исправление уязвимостей, шифрование данных и защиту Microsoft 365.

Вся линейка продуктов поддерживает несколько платформ (Windows, macOS, iOS, Android) и интегрирует инструменты удаленного управления, что позволяет осуществлять мониторинг и эксплуатацию системы безопасности в любое время и в любом месте.

6.4. Защита конечных точек Symantec 14

Защита конечных точек Symantec 14 является идеальным решением для крупных предприятий благодаря гибким возможностям развертывания как на традиционных, так и на облачных платформах. Благодаря встроенной системе сетевой защиты продукт помогает обнаруживать и предотвращать сложные атаки, обеспечивая при этом стабильную производительность системы.

6.5. Bitdefender GravityZone

Bitdefender Гравити Зона Благодаря поведенческой аналитике и машинному обучению он обеспечивает проактивную защиту от киберугроз. Он не только обнаруживает на ранней стадии, но и реагирует быстро и автоматически, чтобы минимизировать ущерб.

Благодаря комплексной архитектуре безопасности и функциям постоянного мониторинга GravityZone считается одним из программное обеспечение безопасности конечных точек сегодня наверху.

7. Важные замечания по эффективному и безопасному использованию конечной точки API

API Endpoints играют важную роль посредников между системами и приложениями. Чтобы обеспечить эффективность и безопасность работы, вот несколько моментов, которые следует учитывать при развертывании и использовании API:

Безопасный доступ и эффективное управление правами: Всегда используйте механизмы аутентификации, такие как токены, OAuth или ключи API, для контроля доступа. Это помогает снизить риск утечки данных и предотвратить несанкционированный доступ.

Точная обработка ошибок, сохранение целостности данных: Системе необходимо тщательно проверять данные, возвращаемые API, и устанавливать четкий процесс обработки ошибок, чтобы избежать сбоев или ошибок в работе приложения.

Оптимизируйте производительность API: Сокращение количества ненужных запросов, применение соответствующих механизмов кэширования и оптимизация операторов запросов помогут повысить скорость ответа, снизить нагрузку на сервер и улучшить взаимодействие с пользователем.

Соответствие ограничениям и политикам API: Каждый API имеет ограничения по скорости и условия использования. Понимание и соблюдение этих ограничений поможет вам избежать блокировок сервисов или влияния на производительность системы.

Отслеживайте изменения и будьте в курсе: API регулярно обновляются для добавления новых функций или исправления уязвимостей безопасности. Своевременный мониторинг и корректировки помогают системе поддерживать совместимость и стабильную работу.

Правильное управление и эксплуатация конечных точек API будет способствовать повышению надежности, безопасности и общей производительности системы. Это важный фактор для любой организации или программиста, создающего современные решения для подключения.

8. Ответы на часто задаваемые вопросы об API Endpoint

Приступая к работе Конечная точка API, многие пользователи часто испытывают трудности с обеспечением, эффективным использованием и оптимизацией производительности. Ниже приведены наиболее распространенные вопросы, которые помогут вам быстро освоить базовые и расширенные знания, связанные с API конечной точки.

8.1. Каковы наиболее распространенные угрозы для конечных точек?

Конечная точка часто являются целью атак, которые используют уязвимости пользователей. Распространенные угрозы включают:

Доступ к вредоносному ПО

Предоставление защищенного доступа третьим лицам

Обмен данными по незашифрованным каналам

Эти риски могут привести к утечке личной информации, потере данных и потере контроля над системой.

8.2 Как эффективно защитить конечную точку API?

Для улучшения Безопасность конечной точки API, вам следует применить следующие решения синхронно:

Шифрование пароля использование асимметричных или односторонних алгоритмов шифрования, избегая использования менее безопасного симметричного шифрования

Использовать протокол HTTPS вместо HTTP для защиты передачи данных

Ограничить доступ только для функций, которые действительно необходимы

Проверка входных данных для обнаружения и предотвращения атак, таких как SQL-инъекции

Используйте онлайн-инструменты безопасности для шифрования и проверки данных при взаимодействии с внешними платформами

Эти меры, при правильном применении, помогут защитить конечные точки от угроз кибербезопасности.

8.3. Какие устройства считаются конечными точками? Каков уровень риска?

Устройства считаются Конечная точка включать:

Персональный компьютер

Мобильные и планшетные устройства

Умные носимые устройства

Устройства для умного дома

Уязвимость этих устройств зависит от операционной системы, установленного программного обеспечения и привычек использования. Если они не защищены должным образом, они могут легко стать слабыми местами в системе безопасности.

8.4 Какую роль играет интернет-провайдер в защите конечных точек?

Интернет-провайдер (ISP)играет важную роль в повышении безопасности конечных точек посредством:

Фильтрация контента и блокировка вредоносного доступа

Автоматическое сканирование на наличие вредоносных программ

Предотвращение атак типа «распределенный отказ в обслуживании» (DDoS)

Предоставляем услугу безопасного VPN-подключения

Обучение пользователей по информационной безопасности

Благодаря вышеперечисленным решениям интернет-провайдеры вносят значительный вклад в снижение рисков для отдельных пользователей и предприятий.

Надеюсь, эта статья помогла вам больше узнать о Что такое конечная точка?, общие риски и как эффективно защитить конечные точки. Вооружившись знаниями и внедрив соответствующие меры безопасности, вы сможете более активно защищать свои данные и системы от все более сложных угроз.

🎯 Загрузите Hidemium сегодня и попробуйте бесплатно в течение 3 дней!

Читайте также

Поскольку бизнес становится все более зависимым от онлайн-среды, защита систем от атак типа «распределенный отказ в обслуживании» (DDoS) становится важнее, чем когда-либо. Эти атаки не только нарушают работу сервисов, но и наносят значительный ущерб бизнесу.Чтобы защитить себя, предприятиям необходимо применять анти-DDoS-меры для обнаружения и предотвращения этих атак. Hidemium выделяется как[…]

2025 год — год автоматизации YouTube, тысячи создателей и MMO ежемесячно развивают десятки каналов, основное внимание по-прежнему уделяется увеличению просмотров, часов просмотра и быстрому увеличению подписчиков для получения права на монетизацию. Поэтому инструменты увеличения просмотров YouTube стали незаменимым оружием. Однако использование неправильного инструмента, неправильного пути может[…]

В контексте глобальная цифровая трансформация Две наиболее важные технологии сегодня – это (искусственный интеллект) и Блокчейн Если ИИ предоставит возможность Интеллектуальная обработка данных, обучение и точное прогнозирование — блокчейн создает прозрачную, децентрализованную и высокозащищенные платформу. Сочетание этих факторов не только помогает оптимизировать процессы и повысить надёжность,[…]

Отпечатки браузера — это сложная технология, используемая для отслеживания онлайн-активности. С помощью сбора данных с вашего устройства, браузера и поведения системы создают уникальный идентификатор для отслеживания всех ваших взаимодействий в интернете.Многие пользователи пытаются блокировать отпечатки браузера для защиты конфиденциальности. Однако это не гарантирует, что вы сможете избежать[…]

LinkedIn — это не просто место для публикации резюме, но и своего рода «поисковая система» для профессионалов, место, где можно делиться качественным контентом и превращать общение в реальные возможности. Если вы хотите повысить свою узнаваемость, укрепить свой личный бренд и расширить карьерные или деловые возможности, то…увеличить количество подписчиков в LinkedIn это мудрый выбор.Алгоритм[…]

В современном мире подключенных технологий MAC-адрес является важной концепцией, которую часто неправильно понимают или упускают из виду. Так что же такое MAC-адрес? Какую важную роль он играет в работе сетей, безопасности и управлении системами. В этой статье Антидетект Браузер Хидемиум Поможет вам подробно узнать о MAC-адресах, как проверить на многих различных устройствах, распространенных[…]